Brukerkontokontrollfunksjonen har eksistert siden Windows Vista og kan fremdeles finnes implementert i Windows 10. I utgangspunktet er UAC en sikkerhetsfunksjon implementert i Windows-operativsystemet for å forhindre potensielt skadelige programmer i å gjøre endringer på datamaskinen din. Selv om brukerkontoen din tilhører administratorgruppen som antas å ha fullstendig og ubegrenset tilgang til datamaskinen, er du fortsatt underlagt UAC-begrensningen.

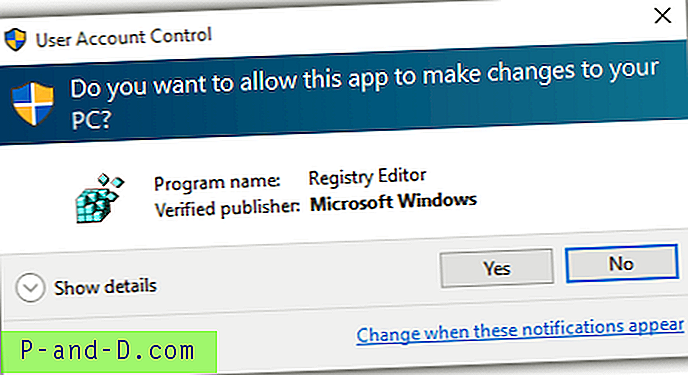

Når du kjører et program som trenger privilegier for å gjøre fil- eller registerendringer som kan påvirke alle brukere på datamaskinen globalt, vil det starte et varselvindu for brukerkontokontroll. Brukeren kan enten klikke på Ja-knappen for å la programmet som gjør endringer i datamaskinen kjøres, eller ellers klikker du Nei vil det stoppe.

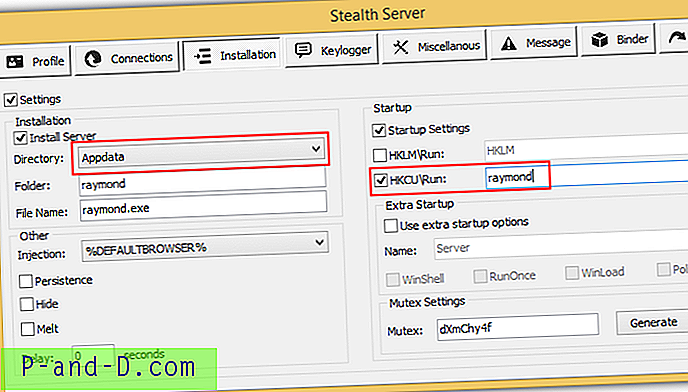

Hvis du sammenligner mellom versjonene av Windows som kommer med og uten brukerkontokontrollfunksjonen (XP vs. Vista og nyere), har XP en veldig høy infeksjonshastighet for skadelig programvare, mens den nyere Windows krever en mye mer sofistikert og avansert malware for rootkit i orden for å ta full kontroll over datamaskinen. I denne artikkelen skal vi se nærmere på hvor effektiv brukerkontokontrollfunksjonen er og hva som er svakhetene. Selv med UAC aktivert i et system, kan en ondsinnet programvare som en trojan RAT bygges for å installere på systemet uten å utløse UAC-varsel. Dette gjøres ved å konfigurere serverbyggeren til å slippe den ondsinnede filen inn i brukerens applikasjonsdatamappe (% AppData%) og legge til en snarvei til brukerens oppstartsmappe eller en registeroppføring i HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run to kjøres automatisk ved oppstart av Windows.

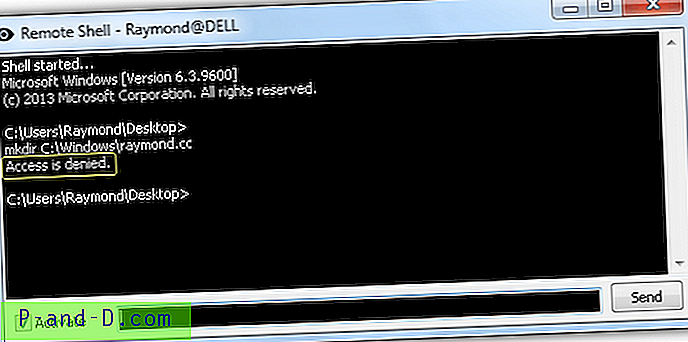

Uten UAC-høyden har den ondsinnede filen bare begrensede rettigheter som kan påvirke den for øyeblikket påloggede brukeren, men ikke på hele systemet. For eksempel nektes hackeren som er koblet til systemet via et eksternt skall, fra å opprette en ny katalog i Windows.

Denne funksjonen som ofte finnes i de fleste RAT er ikke virkelig verdig å bli kalt en UAC-bypass fordi den bare kjører lydløst uten å be om UAC-høyde som ender med begrensede privilegier. En ekte UAC-bypass er når et program får fullt administrativt privilegium gjennom en bakdør uten å utløse UAC-varsel og krever at brukeren klikker på Ja-knappen i UAC-vinduet.

UAC Bypass Proof of Concept

Et offentlig tilgjengelig åpen kildekodebevis for å beseire brukerkontokontrollen kalt UACMe kan lastes ned gratis fra GitHub. Den inneholder 12 forskjellige populære metoder som brukes av skadelig programvare for å omgå UAC. For å teste hver forskjellige metode for UAC-bypass, bare ved å legge til et tall fra 1 til 12 etter filnavnet. For eksempel:

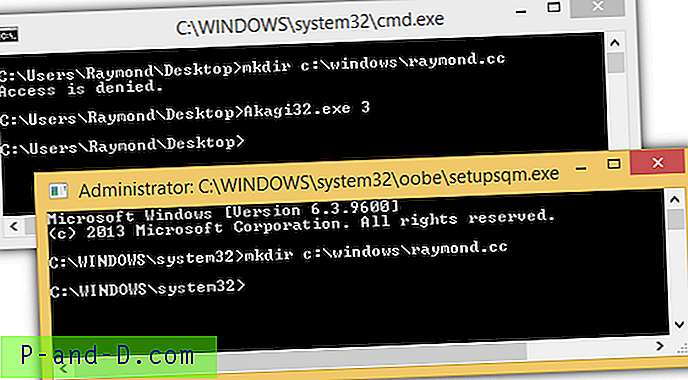

Akagi32.exe 3

Skjermdumpen nedenfor viser et eksempel på bruk av UACMe til å starte en ledetekst med administrative rettigheter uten UAC-varsel.

Som du ser fra bakgrunns-ledetekstvinduet, at vi ikke var i stand til å opprette en ny mappe i C: \ Windows med feilen "Access nektes". Så kjørte vi UACMe med metode 3, og den bruker en bakdørsmetode for å starte en annen ledetekst med administrative rettigheter uten å legge over hele skjermen med en UAC-advarsel. Vi var da i stand til å lage en ny katalog i C: \ Windows ved å bruke ledeteksten som ble lansert med UACMe.

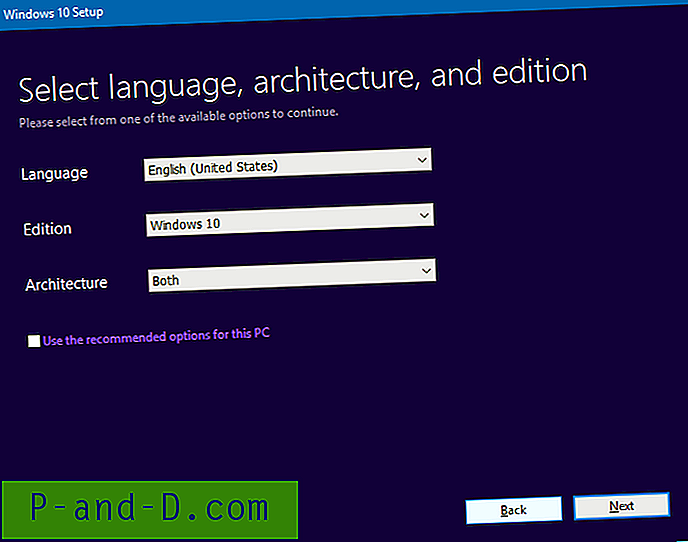

Både 32-bit og 64-bit versjoner er tilgjengelige for UACMe, så pass på at du kjører riktig versjon basert på arkitekturen til Windows-operativsystemet.

Last ned UACMe

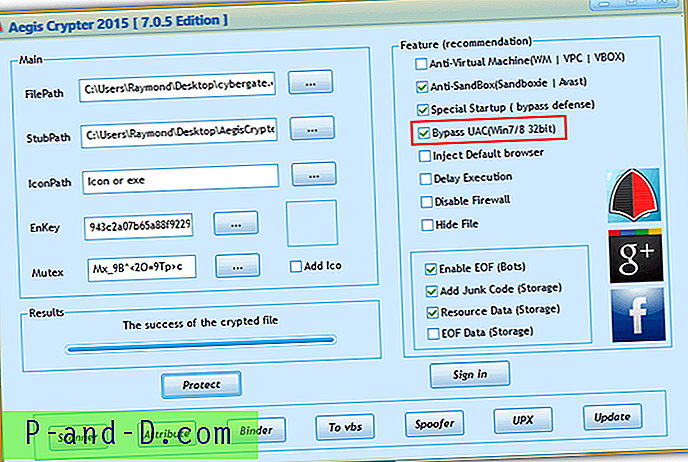

Selv om det er ganske sjelden å finne en ekte UAC-bypass-funksjon implementert i en RAT-trojan, kan denne kraftige bakdørsfunksjonen bli funnet på noen kryptere som brukes til å gjøre en ondsinnet fil som ikke kan påvises av antivirusprogramvare. Vi har testet en av gratis kryptere med et alternativ "Bypass UAC" aktivert og funnet at resultatene er ganske upålitelige.

Å kryptere en fil med alternativet “Omkjøring av UAC” er aktivert, bør gi et administrativt privilegium til filen uten å måtte påkalle UAC-høydevinduet. Noen krypterte filer fungerer imidlertid bra, mens andre ikke fungerer i det hele tatt.

Beskyttelse mot UAC-forbikjøring

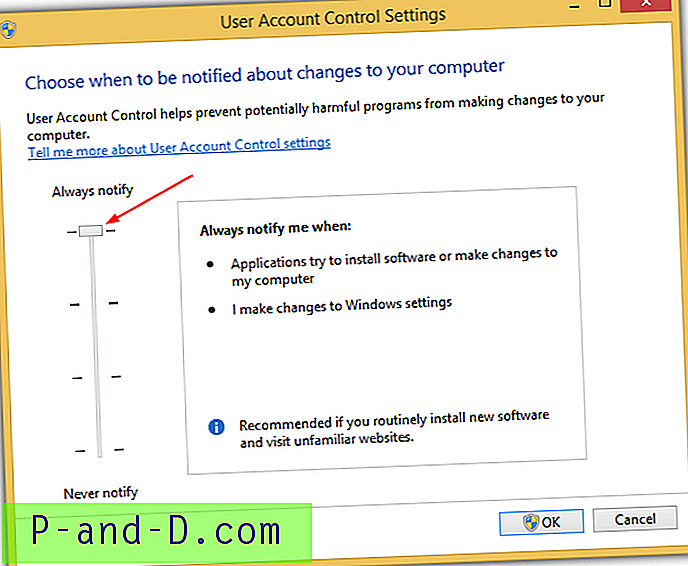

Standardinnstillingen for brukerkontokontroll som er på tredje nivå er ikke sikker og kan omgås. Den mest effektive konfigurasjonen av brukerkontokontroll er å sette den til det høyeste (fjerde) nivået som alltid skal varsle når programmer prøver å installere programvare eller gjøre endringer i datamaskinens eller Windows-innstillingene.

En annen måte er å bruke en standard bruker- eller gjestekonto i stedet for en administratorkonto som opprettes etter installasjon av Windows.