Det kan være frustrerende å avgjøre om en fil er infisert eller trygg fra et VirusTotal skanningsresultat når halvparten av antivirusprogrammet viser at den er smittet, mens den andre halvparten viser at den er ren.

Du kan prøve å analysere den halv oppdagede filen ved å bruke en online sandkassetjeneste som ThreatExpert, men rapporten viser bare programmets oppførsel når den er startet og forteller deg ikke hva den gjør når et alternativ er aktivert eller når en knapp på programmet klikkes .

Dette er når sandkasseprogramvaren som Sandboxie kommer til å spille ved å tillate deg å kjøre programmer på datamaskinen din enten de er trygge eller infiserte, og likevel vil endringer fremdeles ikke påvirke datamaskinen din.

Selv om Sandboxie hovedsakelig brukes til å holde datamaskinen din trygg ved å kjøre programmer i et isolert rom, kan det også brukes til å analysere programmets oppførsel. Her er to måter å undersøke endringene som er gjort i datasystemet ditt av programmer som kjøres i Sandboxie.

Automatisk analyse ved bruk av Buster Sandbox Analyzer

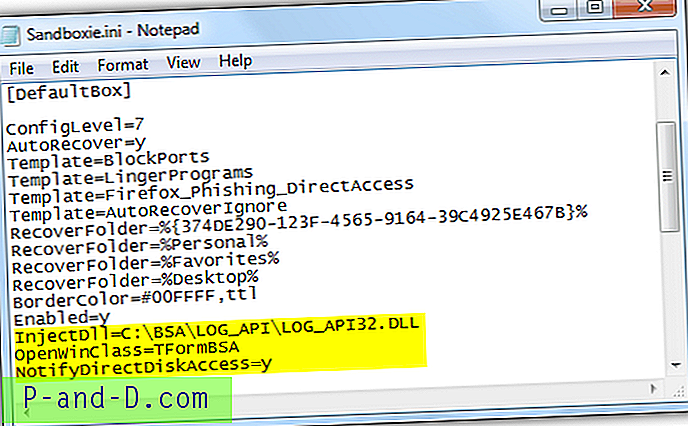

Buster Sandbox Analyzer (BSA) er et gratis verktøy som kan brukes til å se på handlingene til enhver prosess som kjøres inne i Sandboxie. Selv om BSA er en bærbar programvare, fungerer den ikke rett ut av boksen og krever en manuell engangskonfigurasjon for å laste inn en BSA DLL-fil ved å legge til 3 linjer i Sandboxies INI-konfigurasjonsfil.

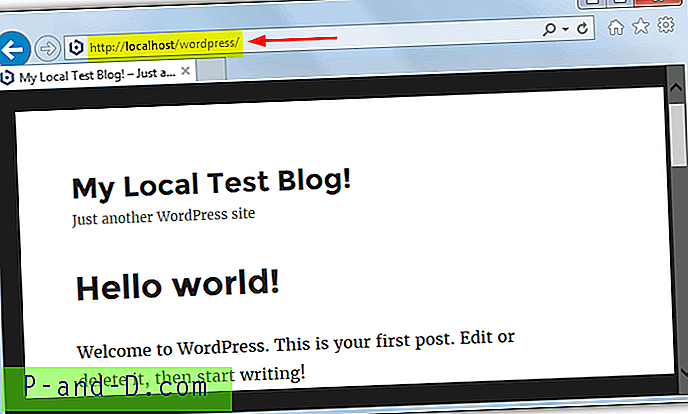

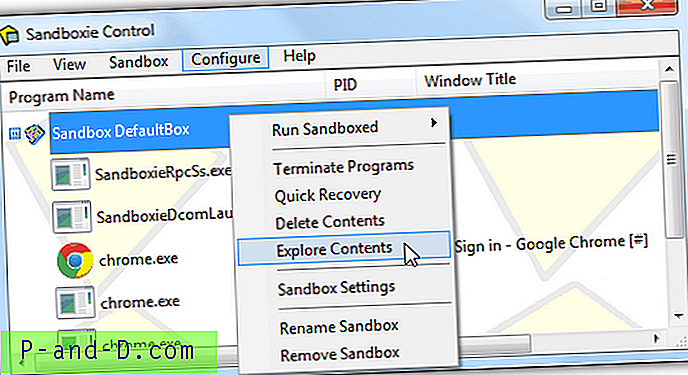

Vær oppmerksom på at hvis du skal følge den nøyaktige installasjonsinstruksjonen fra det offisielle nettstedet, må du trekke ut Buster Sandbox Analyzer-mappen til roten til C: \ -stasjonen. Når det er gjort, kjører du kjørbare BSA.EXE-fil fra C: \ bsa-mappen, og du må angi banen til sandkasse-mappen for å sjekke hvilken plassering som ligger i Sandboxies sandkassemappe. For å få plasseringen, åpner du Sandboxie Control ved å dobbeltklikke på det gule drakeikonet fra varslingsområdet, dra hvilket som helst program og slippe det til Sandbox DefaultBox. Høyreklikk nå på Sandbox DefaultBox i kontrollvinduet og velg "Utforsk innhold".

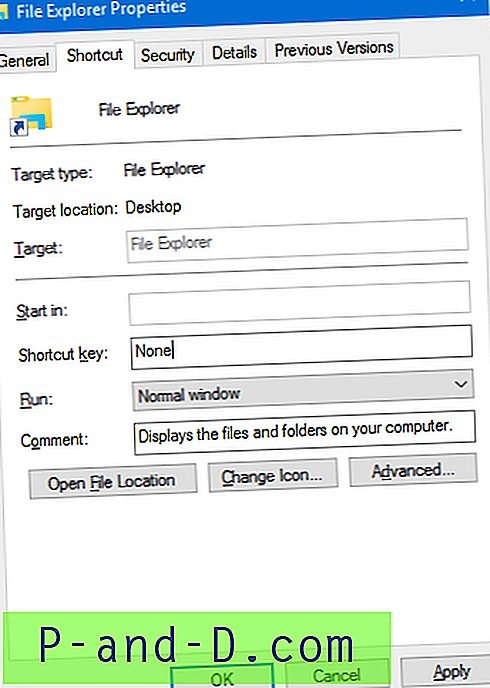

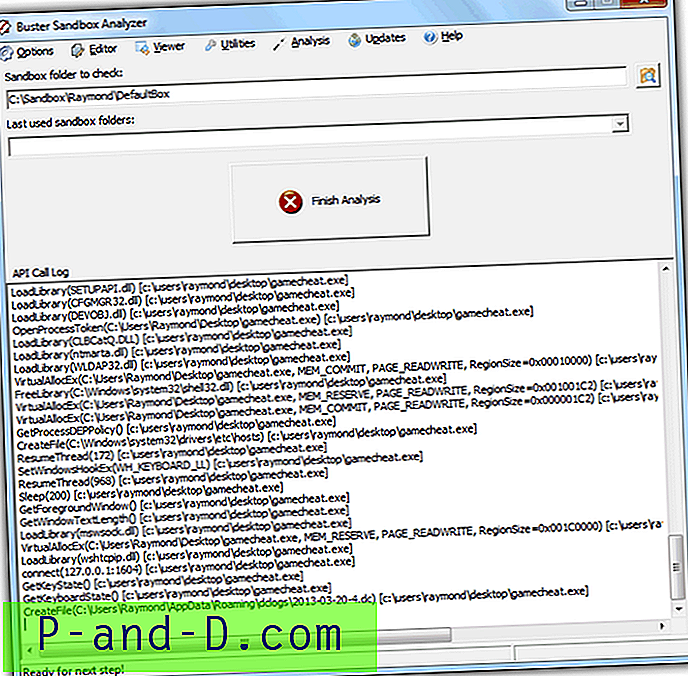

Et utforskervindu åpnes med banen til sandkassen som du kan kopiere og lime den inn i “Sandkasse mappe for å sjekke”. Klikk på Start analyse-knappen på Buster Sandbox Analyzer, og du kan nå kjøre programmet du vil analysere i Sandboxie. Når et program kjøres under Sandboxie, vil du se API-anropslogg-vinduet i BSA fylles ut med informasjon.

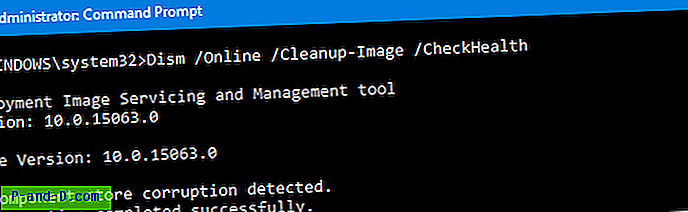

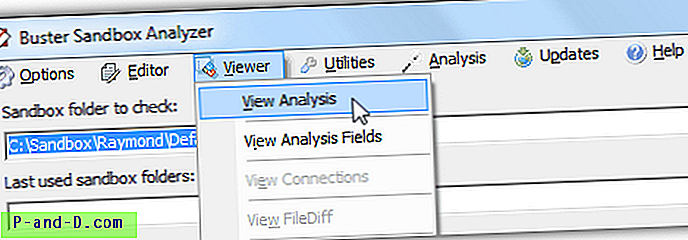

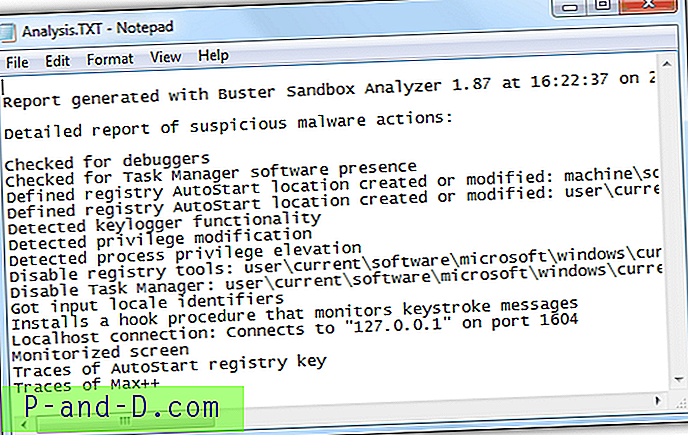

Når du er ferdig med å teste programmet og vil analysere programmets oppførsel, må du først avslutte prosessen fra Sandboxie Control ved å høyreklikke og velge “Avslutt programmer”. Gå tilbake til Buster Sandbox Analyzer og klikk på Fullfør analyse-knappen. Klikk på Viewer på menylinjen og velg View Analysis. Det åpnes en analysetekstfil som viser deg detaljert rapport over handlingene fra programmet du kjørte i Sandboxie.

Skjermdumpen nedenfor er et eksempel på handlingene opprettet av DarkComet RAT. Den sjekker for feilsøkere, tilstedeværelse av oppgavelederprogramvare, oppretter automatisk start i registeret, logger tastetrykk, forhøyelse av privilegier, deaktiverer regedit & oppgavebehandling og kobler til en ekstern vert med portnummer.

Ytterligere merknader : Noen malware har anti-debugger-funksjonalitet der den automatisk avslutter seg selv når den kjøres i feilsøkingsverktøy eller virtuelle maskiner for å forhindre analyse eller for å lure de mindre erfarne brukerne til å tro at filen er sikker. Buster Sandbox Analyzer er absolutt foran spillet fordi den oppdateres minst en gang i måneden for å forhindre skadelig programvare fra å anerkjenne det som en debugger.

Last ned Buster Sandbox Analyzer

Manuell analyse

Manuell analyse av programmets oppførsel fra Sandboxie er mulig uten å bruke noen tredjepartsverktøy, men du vil ikke få detaljert analyse sammenlignet med å bruke Buster Sandbox Analyzer. Du kan enkelt finne ut om sandboxed-applikasjonen er programmert til å slippe eventuelle tilleggsfiler til harddisken og lagt til noen autostartverdier i registeret, noe som er nok bevis for å avgjøre at programmet er skadelig.

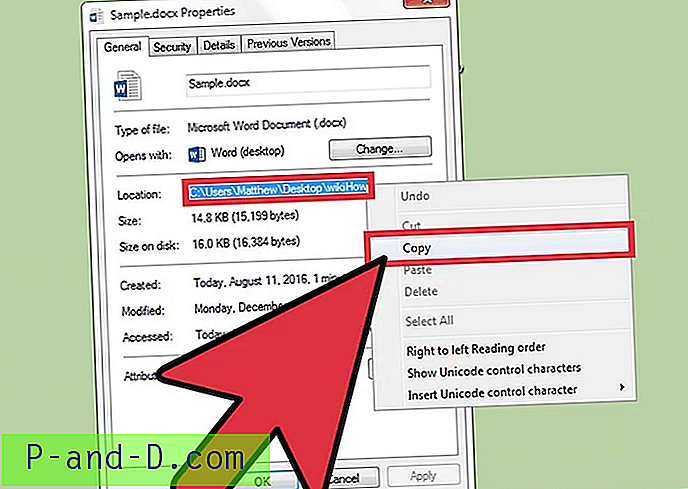

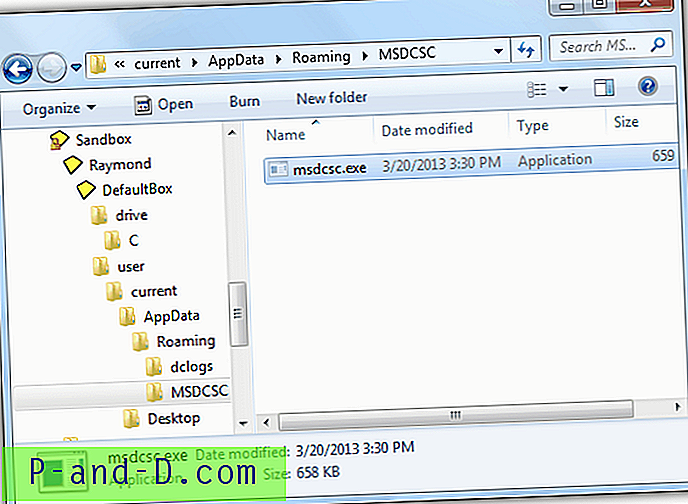

For å se filendringene, høyreklikk på StandardBox fra Sandboxie Control-vinduet og velg "Utforsk innhold" eller alternativt direkte til C: \ Sandbox \ [Brukernavn] \ StandardBox \. Hvis du ser en mappe som "stasjon" eller "bruker", betyr det at applikasjonen med sandkasse har laget noen filer på harddisken. Fortsett å få tilgang til mappene til du ser noen filer. Nedenfor er et eksempel på en mistenkelig oppførsel der et sandkasset program kjørte fra skrivebordet oppretter en annen kopi av seg selv til den nåværende brukerens applikasjonsdatamappe.

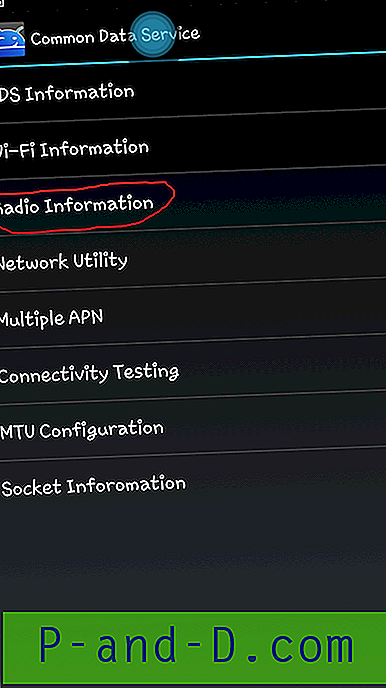

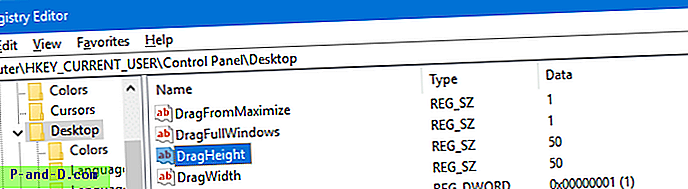

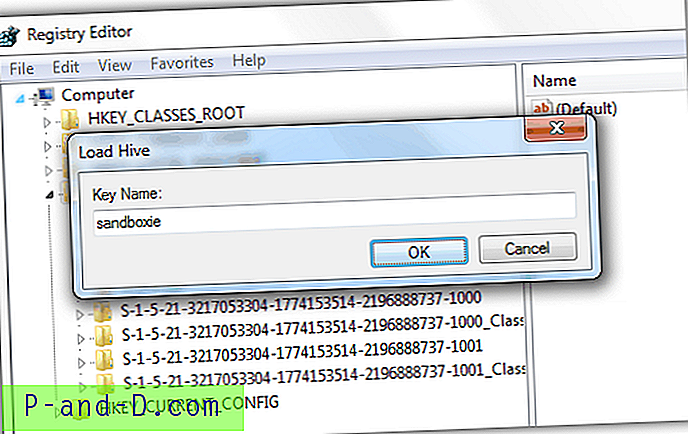

Når det gjelder analyse av registerendringene, må du først avslutte programmet fra Sandboxie Control. Trykk WIN + R for å åpne Kjør-vinduet, skriv regedit og klikk OK. Utvid HKEY_USERS registermappe ved å dobbeltklikke på den, klikke Fil fra menylinjen og velg Last inn bikube . Bla til C: \ Sandbox \ [UserName] \ DefaultBox \ og åpne RegHive uten filendelse. Skriv inn noe som sandkasse for nøkkelnavnet for enkel identifisering, og klikk OK.

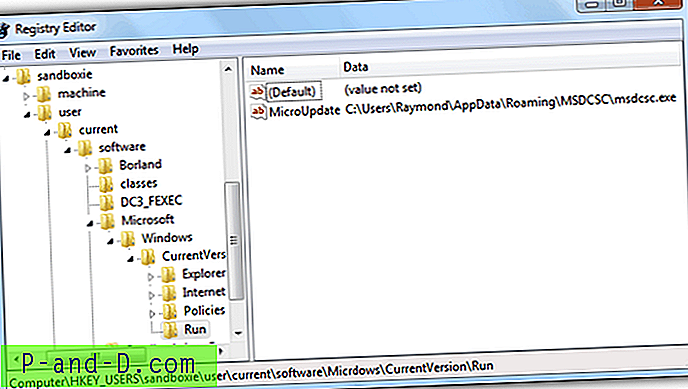

En annen registermappe med navnet som du tidligere har angitt for nøkkelnavnet, blir lagt til på slutten av HKEY_USERS. Du kan nå utvide registermappen for å analysere verdiene som blir lagt til eller endret.

Som du kan se fra eksemplet på skjermbildet over, la sandkassede applikasjonen i Sandboxie også til en automatisk oppstartverdi for den gjeldende brukeren i registeret for å kjøre filen som ble droppet til Application Data-mappen når brukeren logger seg på. En datamaskinbruker med erfaring og kunnskap vil kunne evaluere at oppførselen til sandkasseapplikasjonen mest sannsynlig er ondsinnet, og du kan få bekreftelse av funnene dine ved å sende filen til antivirusanalytiker ved bruk av røntgen.