I Windows 10 Creators Update preview build 15007, ser det ut til at Microsoft har fikset UAC-bypass-metoden som involverer eventvwr.exe. For det første, hvordan fungerer denne forbikjøringen?

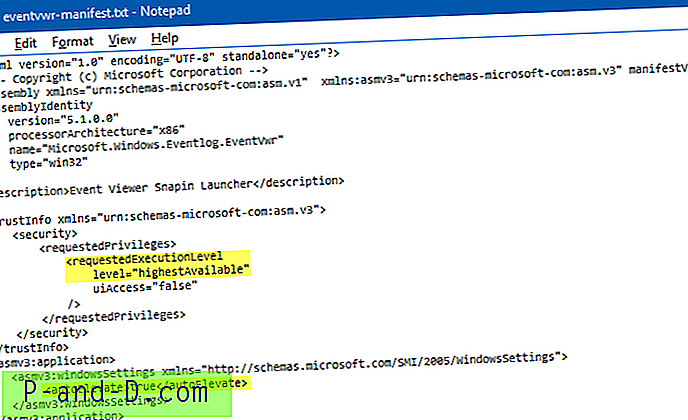

Når du er logget på som administrator, starter Windows-binærprogrammer som har utførelsesnivået satt til "høyest tilgjengelige" og "autoelevate" -innstillinger satt til "sant" i manifestet, automatisk forhøyet uten å vise ledeteksten for brukerkontokontroll.

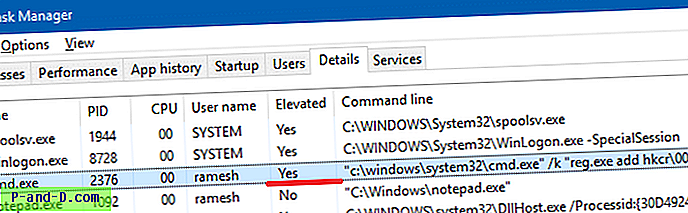

Task Manager (Taskmgr.exe) og Eventvwr.exe er to slike eksempler. Har du lagt merke til at oppgavebehandleren kjøres som standard, men viser ingen UAC-ledetekst når du er logget inn som administrator?

Sikkerhetsforsker Matt Nelson (@ enigma0x3 på Twitter) skrev om en UAC-bypass eller utnyttelse som bruker eventvwr.exe. Eventvwr.exe er egentlig et startprogram som kjører% systemroot% \ system32 \ eventvwr.msc ved å bruke ShellExecute-metoden.

Det (ShellExecute) betyr er at systemet bruker .MSC-filtilknytningsinformasjon for å starte riktig kjørbar som åpner MSC-filer. Siden overordnet program eventvwr.exe kjører forhøyet som standard, kjøres barneprosessen også.

UAC-bypass ved å bruke registerhack

Når eventvwr.exe (shell) kjører eventvwr.msc-fil, spør Windows i stedet for å bruke filtilknytningsinformasjon under HKEY_LOCAL_MACHINE \ Software \ Classes \ mscfile:

HKEY_CLASSES_ROOT \ mscfile

FYI, HKEY_CLASSES_ROOT er bare en sammenslått visning som inneholder nøkler, undernøkler og verdier fra disse to stedene:

HKEY_CURRENT_USER \ Programvare \ Klasser HKEY_LOCAL_MACHINE \ Programvare \ Klasser

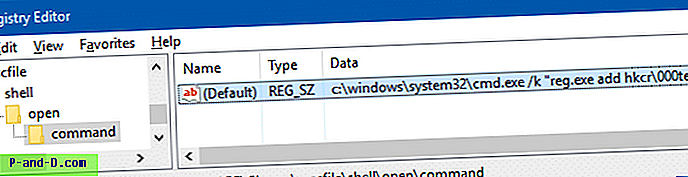

Og hvis det finnes identiske nøkler og verdier under begge deler, har de under HKEY_CURRENT_USER forrang. Så du kan kapre HKEY_CLASSES_ROOT\mscfile ved å opprette følgende nøkkel:

HKEY_CURRENT_USER \ Software \ Classes \ mscfile \ shell \ open \ command

Et ondsinnet program eller skript kan angi (default) verdidata tilsvarende, slik at en PowerShell-kommando / skript kan utføres med full administrasjonsrettighet / høy integritet, uten at brukeren selv vet det.

Ved å kapre HKEY_CLASSES_ROOT kan eventvwr.exe effektivt brukes som et startprogram for å utføre hvilket som helst program vilkårlig - til og med laste ned nyttelast fra ransomware fra en ekstern server og kjøre det ved hjelp av PowerShell.exe, under administratorrettigheter.

Dette er en veldig effektiv UAC-bypass-metode, da den ikke krever å slippe filer, DLL-injeksjon eller noe annet. Selvfølgelig fungerer denne UAC-utnyttelsen bare når du er logget inn som administrator.

Dette har endret seg i Creators Update-forhåndsvisning build 15007. Heldigvis har Microsoft fikset eventvwr.exe i 15007 - den fullfører ikke lenger MSC-filen. I stedet oppretter det en MMC.exe-prosess direkte - filtilknytning brukes ikke.

Takk til Matt Nelson (@ enigma0x3) som oppdaget denne bypass-metoden, og til FireF0X (@ hFireF0X) som varslet at dette problemet ble løst i 15007 der eventvwr.exe bruker CreateProcess til å starte mmc.exe i stedet for ShellExecute . Se også: Microsoft Windows - Fileless UAC Protection Bypass Privilege Escalation

![Kan ikke endre standardapper eller programmer i Windows 10 [Fix]](http://p-and-d.com/img/microsoft/222/cannot-change-default-apps.jpg)