FTP-protokollen har eksistert i ganske lang tid og brukes fremdeles ofte i dag for å laste opp filer til webservere. FTP er velkjent for å være usikker fordi dataene overføres i klartekst som kan leses direkte fra en pakkesniffer. Dette vil bety at FTP-påloggingsinformasjonen som inneholder brukernavn og passord, kan fanges opp av en pakkesniffer når FTP-klientprogramvare starter en forbindelse til en FTP-server. Kryptering kan brukes i FTP ved å enten bruke SFTP- eller FTPS-protokollen i stedet for den usikre FTP.

Ikke bare avslører FTP påloggingsinformasjonen i klartekst, de overførte filene mellom klienten og serveren kan avlyttes og settes sammen igjen av en pakkesniffer for å vise hvilke filer som lastes opp til eller lastes ned fra FTP-serveren. Dette er nyttig for administratorer å oppdage uautorisert overføring av firmakonfidensielle filer under en nettverkstrafikkrevisjon, men kan også misbrukes. Her viser vi deg 5 gratis pakkesniffingsprogrammer som har muligheten til å rekonstruere filer som er overført via FTP. 1. Intercepter-NG

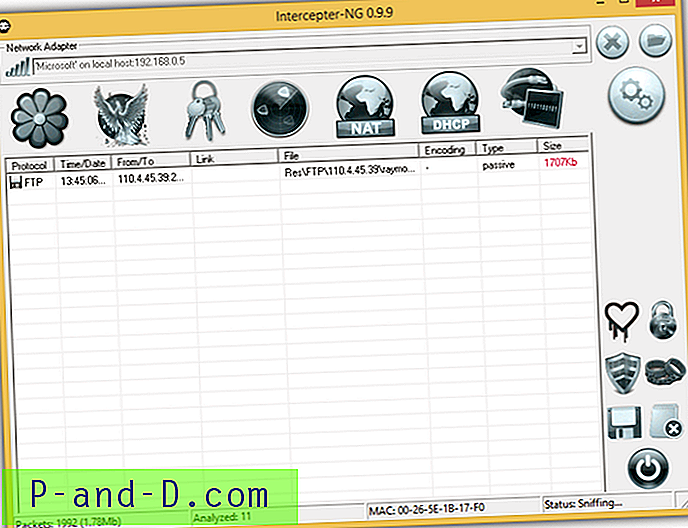

Intercepter-NG er et nettverksverktøysett som har muligheten til å rekonstruere filer overført i FTP-protokoll. Annet enn FTP, støtter det også rekonstruksjon av filer fra HTTP \ IMAP \ POP3 \ SMTP \ SMB-protokoll. Bortsett fra filrekonstruksjon, er Intercepter-NG i stand til å snuse chatmeldinger og passord hashes, fange rå pakker og utføre noen få utnyttelser som Heartbleed, SMB Hijack, HTTP Injection, ARP spoofing og etc.

For å begynne å snuse nettverkspakkene og rekonstruere filer overført i FTP, er det først og fremst viktig å velge grensesnittet du vil bruke for å snuse ved å klikke på nettverksadapterikonet øverst til venstre. Hvis du klikker på den, vil du skifte mellom Ethernet og Wi-Fi. Klikk deretter på rullegardinmenyen for å velge den aktive adapteren, og deretter fulgt av ved å klikke på avspillingsikonet for å begynne å snuse. Gå til “ Oppstandelsesmodus ”, og de rekonstruerte filene vises der.

Last ned Intercepter-NG

2. SoftPerfect Network Protocol Analyzer

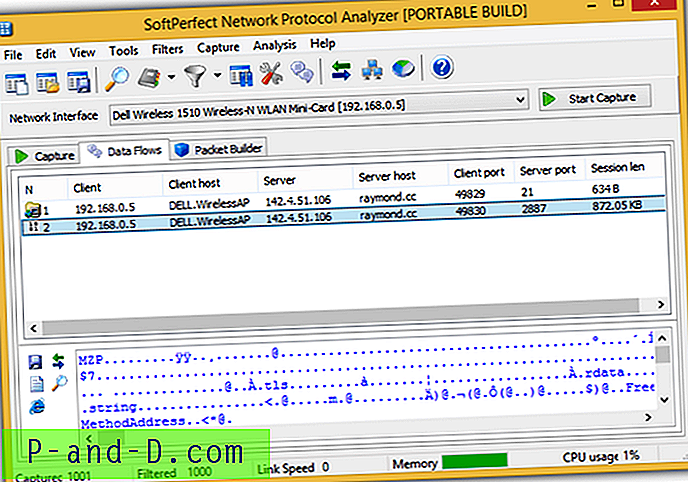

SoftPerfect Network Protocol Analyzer er en gratis pakkesniffer for å analysere og feilsøke nettverkstilkoblinger. Selv om det ikke følger med en automatisert måte å sette sammen filer i pakkene igjen, viser vi deg hvor enkelt det er å rekonstruere dem med noen få trinn. Det første trinnet er å velge nettverksgrensesnittet som for tiden er i bruk for å snuse pakkene og klikke på Start Capture-knappen. Når du er ferdig med å fange pakkene, klikker du på Capture i menylinjen og velger Rekonstruerer TCP-økter som vil føre deg til Data Flows-fanen.

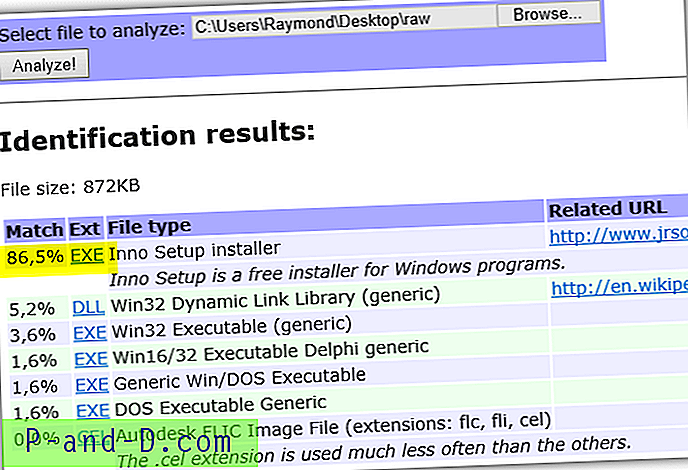

Legg merke til serverporten og øktlengden. Hvis du ser en port 21 etterfulgt av en større størrelse på øktlengden, er det sannsynligvis en fil som overføres. Velg dataflyten og klikk på lagre-ikonet nederst til venstre, etterfulgt av å velge “Lagre som rå data”. Du kan deretter bruke hvilket som helst av verktøyene som er nevnt i denne artikkelen for å identifisere filtypen. Alternativt hvis filen er relativt liten, kan du laste den opp til en online TrID File Identifier for å identifisere formatet til filen.

En avansert bruker kan øyeblikkelig fortelle at de første byte som viser “MZA” er en kjørbar fil.

Last ned SoftPerfect Network Protocol Analyzer

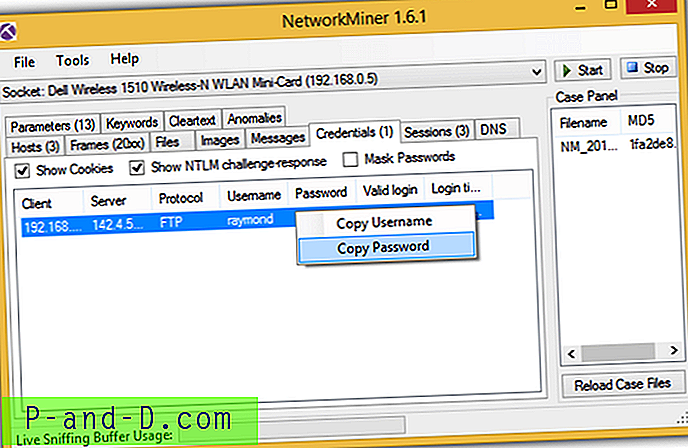

3. NetworkMiner

NetworkMiner er faktisk et veldig kraftig nettverksmedisinsk analyseverktøy og mer brukervennlig sammenlignet med WireShark. Filrekonstruksjonen fungerer fint på en Ethernet-adapter, men den trådløse fangsten krever at en AirPcap-adapter fungerer best, mens de interne trådløse adapterne mest sannsynlig ikke klarer å sette sammen noen fil fra en fanget pakke. Imidlertid vil andre funksjoner som å hente ut påloggingsinformasjon, fortsatt fungere.

En annen fordel i NetworkMiner er muligheten til å analysere PCAP-filer som eksporteres fra annen pakkefangstprogramvare som WireShark og tcpdump.

Last ned NetworkMiner

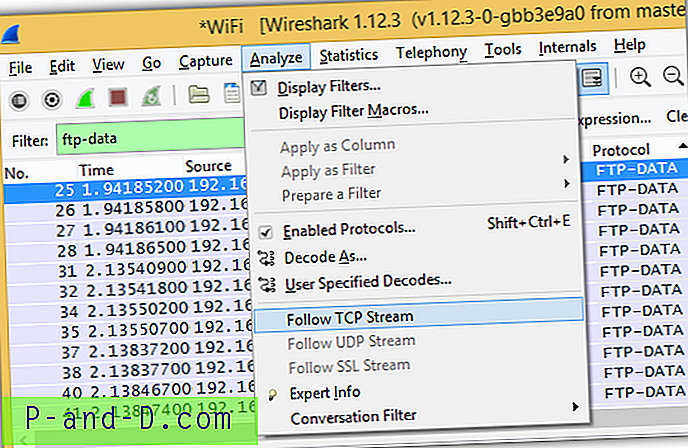

4. Wireshark

Selv om Wireshark for det meste brukes av fagfolk til å fange opp og analysere pakker fordi det ikke er veldig brukervennlig, finner vi ut at det faktisk er ganske enkelt å finne FTP-overførte data ved å bruke søkefunksjonen, følge TCP-strømmen og til slutt lagre hele samtalen som en rå fil.

I filterlinjen skriver du ftp-data i boksen og trykker Enter. Klikk på Analyser i menylinjen og velg "Følg TCP Stream".

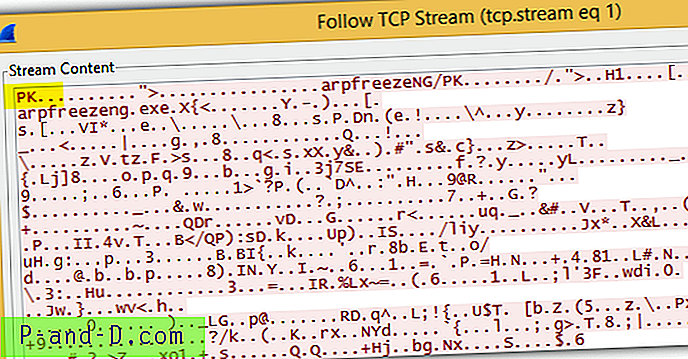

Legg merke til de første bytene i strømmen innholdet som vil gi deg en ide om filtypen. Eksemplet nedenfor viser PK som er et ZIP-filformat. Faktisk viser filhodet også filnavnet til zip-filen som er arpfreezeNG.

For å rekonstruere filen, velger du bare Raw og klikker på Save As-knappen. Siden dette er en zip-fil, bør du lagre den med en .ZIP-forlengelse og helst som arpfreezeNG.zip hvis du vil bevare det originale filnavnet.

Last ned Wireshark

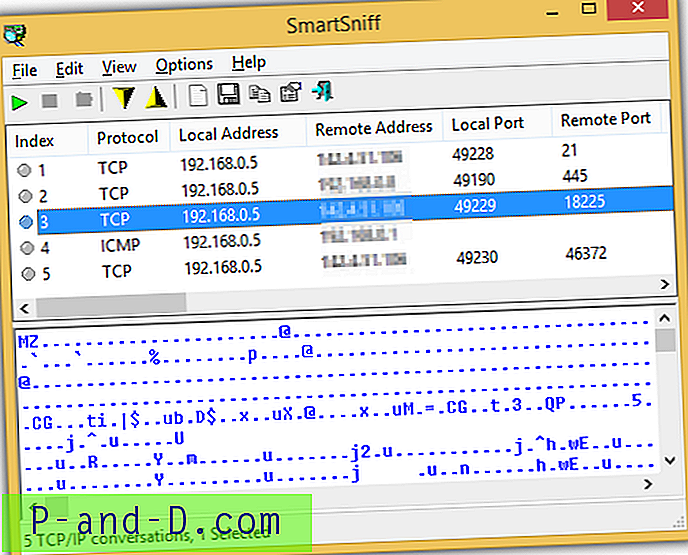

5. SmartSniff

SmartSniff er en gratis pakkesniffer som er opprettet av Nirsoft, og en veldig nyttig funksjon som finnes på dette verktøyet er muligheten til å fange opp ved hjelp av rå sockets og uten tredjeparts WinPcap-driver. Imidlertid er det kjent at raw sockets-metoden ikke fungerer på alle systemer på grunn av Windows API. Hvis du har fanget mange pakker, kan det ikke være lett å lete etter pakkedataene som inneholder de overførte filene.

Som du kan se på skjermdumpen over, gir de første få byte som vises i den nedre ruten deg et hint om at rå data er en kjørbar fil. Trykk Ctrl + E for å eksportere TCP / IP-strømmer og sørg for å lagre den som “Raw Data Files - Local (* .dat)” type. Gi nytt navn til .dat-utvidelsen til .exe, og du får den rekonstruerte filen.

Last ned SmartSniff